Mikrotik punya kelebihan sendiri dalam hal dialup internet. Fasilitas PPPoEnya telah dikemas dengan sangat kompak sehingga proses setting bisa dilakukan dengan cepat. Disamping itu proses dialup nya sendiri juga sangat cepat. Paling tidak jika dibandingkan dengan Dialup dari Windows (paling lambat) bahkan dari modem sendiri.

Pada posting sebelumnya saya menulis tentang cara setting dialup speedy dari router mikrotik melalui command line. Namun bagi yang lebih nyaman dan menyukai mode GUI, kali ini saya sajikan setting dialup melalui Winbox. Mari kita mulai…

PERSIAPAN

Untuk mengantisipasi hal yang tidak diinginkan, saya sarankan Anda melakukan backup setting modem Speedy Anda terlebih dahulu. Hampir tiap modem dilengkapi dengan fasilitas ini. Konfigurasi yang diberikan oleh petugas dapat Anda backup dalam bentuk satu file yang kelak dapat Anda panggil lagi untuk mengembalikan setting modem ADSL ke kondisi semula dengan mudah.

Silakan masuk ke jendela setting Modem dengan memuka browser dan masukkan alamat modem (defaultnya: http://192.168.1.1).

Masuk pada bagian informasi service seperti berikut dan catat semua keterangan tentang LAN dan WAN yang ada.

Jika semua sudah siap,

1. Pertama kali, Anda perlu mempersiapkan modem terlebih dahulu. Set fungsi modem sebagai bridge, bukan sebagai PPPoE Dialer. Saya pernah pake modem Articonet ACN-100R dan TP-Link TD8117 Cara settingnya kurang lebih sama.

Buka browser Anda, masukkan alamat modem (defaultnya adalah http://192.168.1.1)

Untuk Articonet:

- Masukkan username dan password : admin/admin

- Pilih menu “Advanced Setup” > “WAN” , klik tombol “Edit” Masukkan nilai PVC Configuration : (masukkan nilainya sesuai wilayah TELKOM masing-masing daerah). Nilai ini dapat Anda lihat di sini.

VPI = X (setting saya=8)

VCI = XX (setting saya=8)

informasi ini bisa didapatkan dari petugas Telkom atau teknisi yang melakukan instalasi. Jika Anda masih belum yakin dengan setting yang tepat di lokasi Anda, silakan cek konfigurasi dalam tulisan berikut:

Setting Modem Speedy dari Berbagai Daerah

- Service Category = UBR Without PCR, kemudian klik Next

- Connection type = Bridging

- Encapsulation = LLC, kemudian klik tombol Next

- Tandai check box pilihan “Enable Bridge Service”, Next dan akhiri dengan Save

- Selanjutnya pilih Save/Reboot, tunggu beberapa saat +- 2 menit hingga proses reboot modem selesai.

Untuk Modem TP-Link TD8117 lebih mudah. Setelah login, ikuti saja langkah step-by-step nya dari Menu Start Up > Wizard > Pilih koneksi Bridge > Akhiri dengan klik Finish

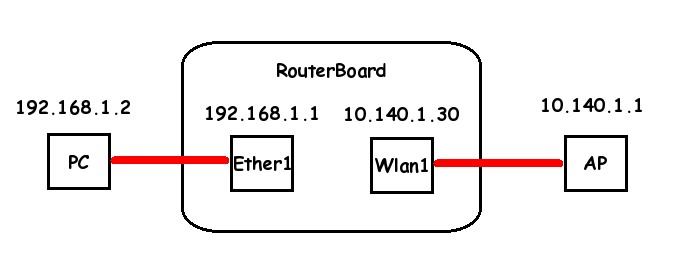

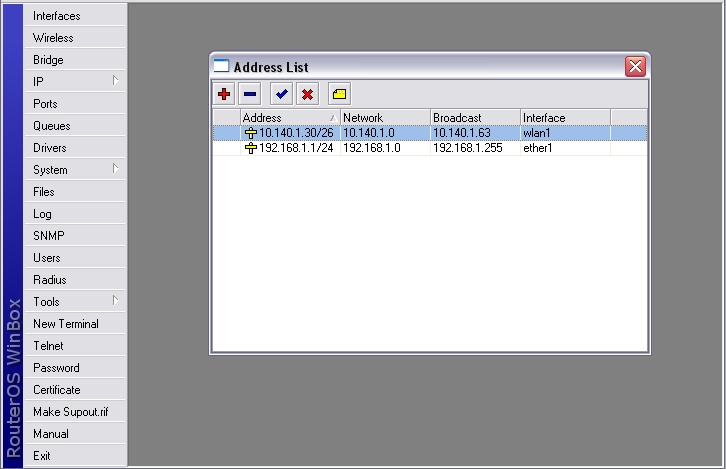

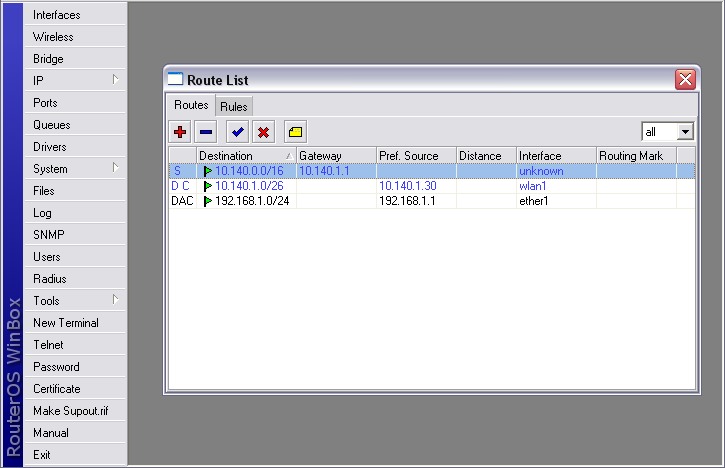

2. Selanjutnya setting IP untuk masing-masing LAN Card Anda. Jika Anda menemukan kesulitan setting IP ini, saya punya panduannya di sini, jadi satu dengan setting dialup speedy via command line. Topologi yang saya buat sebagai berikut:

[INTERNET]——[MODEM ADSL]——[ROUTER MIKROTIK]——[SWITCH]———[CLIENT]

xxx.xxx—192.168.1.1/192.168.1.100—192.168.1.103/192.168.30.1—192.168.30.2-192.168.30.254

*UPDATE*

Keterangan:

Masing-masing hardware berikut memiliki 2 IP, satu IP untuk koneksi UP (ke atas) dan satu IP untuk koneksi DOWN (kebawah). Hardware yang saya maksud adalah Modem ADSL dan Router dengan keterangan sebagai berikut:

MODEM:

- Up: 125.164.xxx.xxx –> IP Public dari Speedy, IP ini otomatis akan Anda dapatkan dari server speedy saat Anda melakukan dialup.

- Down: 192.168.1.100 –> Atur IP statis ini di bagian setting LAN modem. IP ini yang digunakan untuk melakukan koneksi dengan Router/jaringan di bawah modem.

ROUTER Mikrotik:

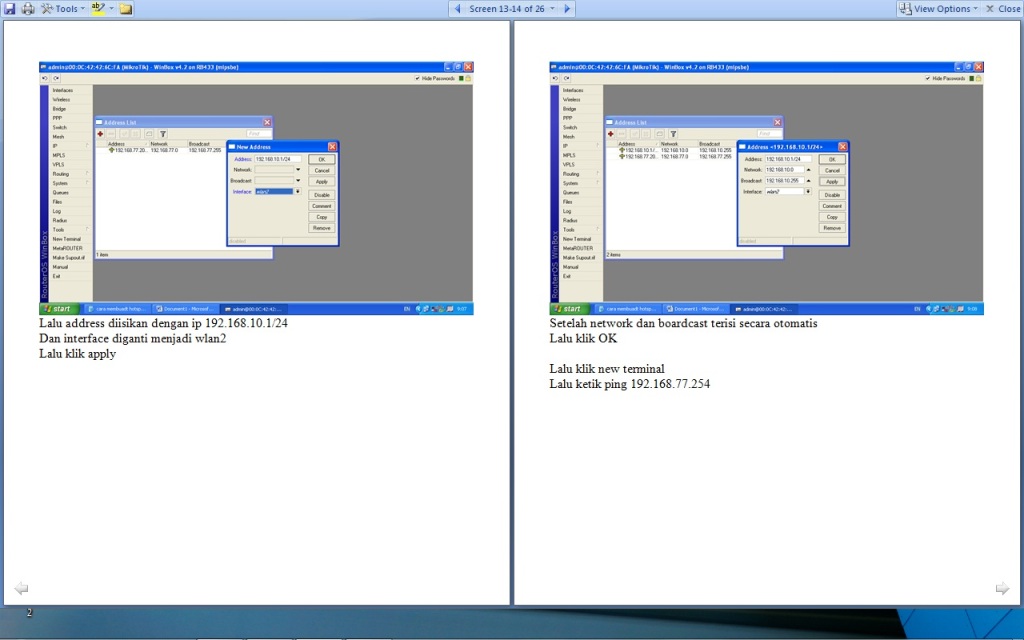

- Up: 192.168.1.103 –> Setting IP ini di Ethernet card pertama yang Anda gunakan untuk menghubungkan Router dengan Modem. Perhatikan, IP dan netmasknya harus dalam satu range dengan IP Modem.

- Down: 192.168.30.1 –> IP untuk Gateway LAN dan pedoman IP client. Atur setting IP ini di Ethernet card kedu. Cara setting IP ini bisa Anda temukan di sini: Cara setting dialup speedy via command line.

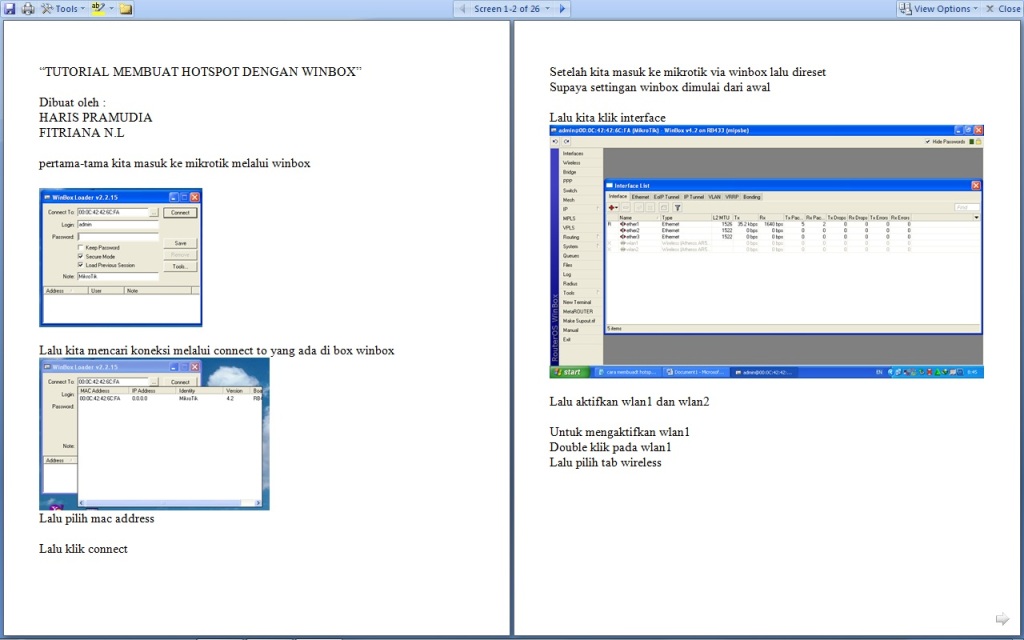

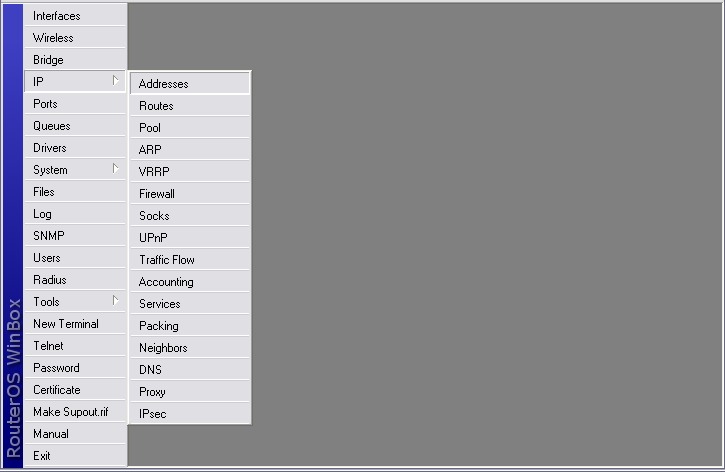

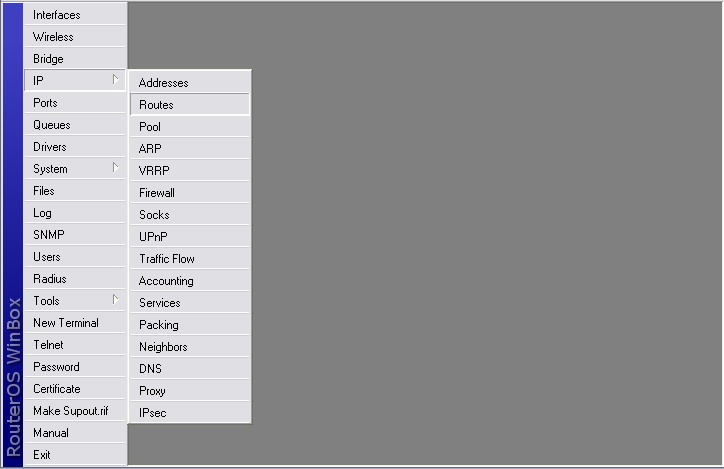

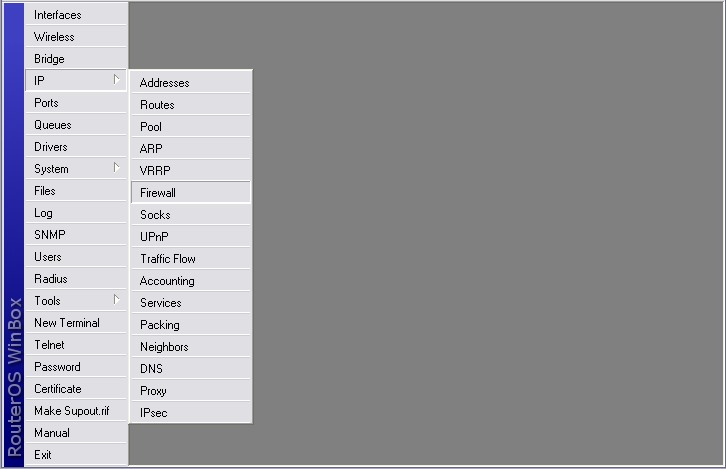

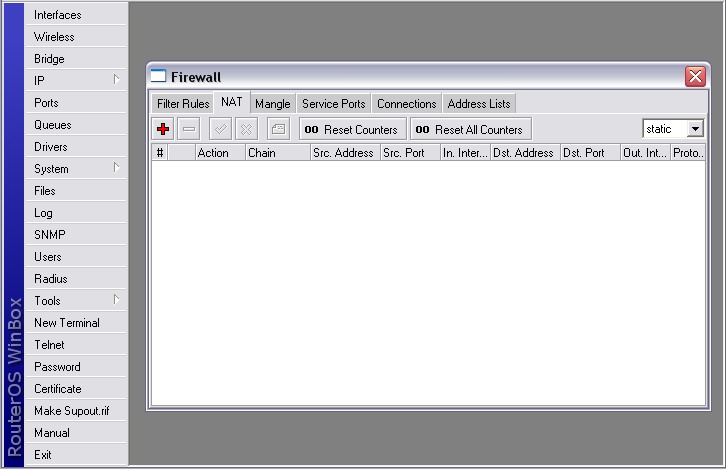

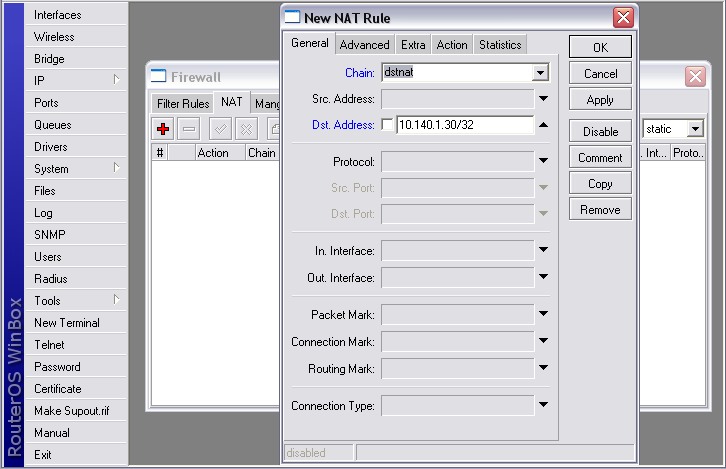

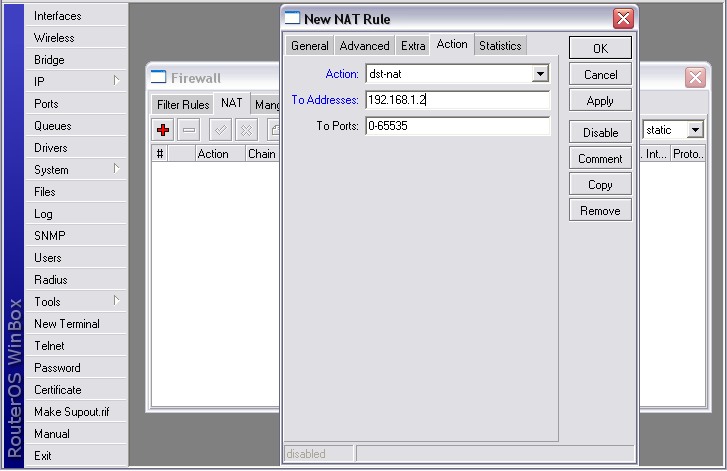

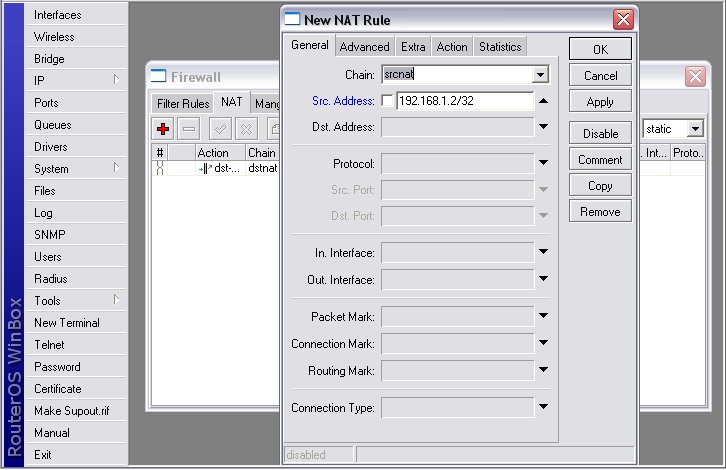

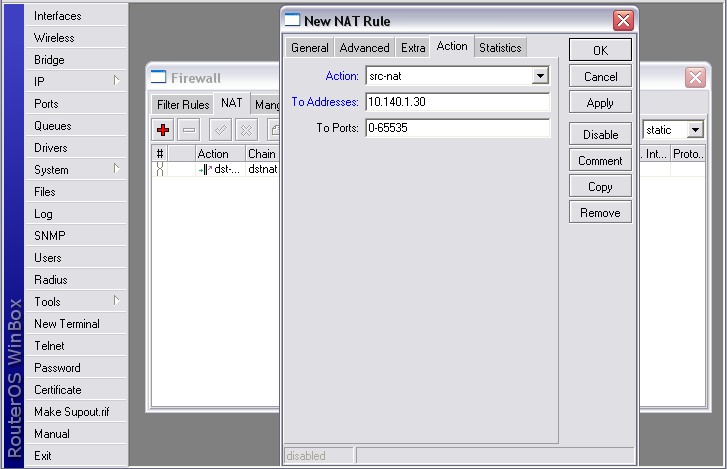

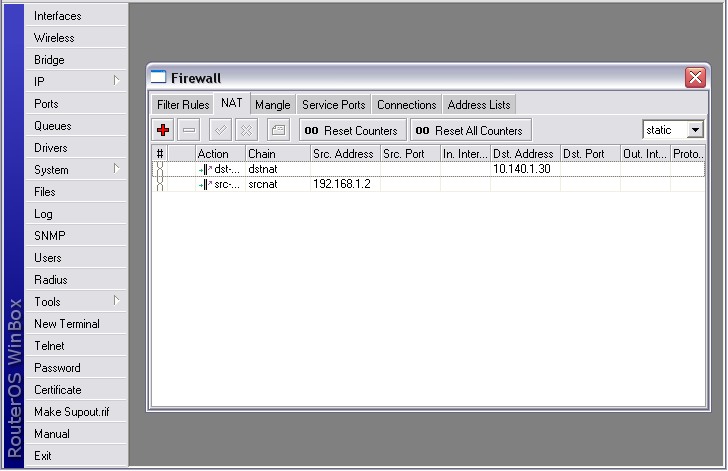

3. Buka Winbox, kita akan mulai setting PPPoE-Client mikrotik.

- Login ke Winbox, masukkan ip address Anda, dalam hal ini IP mikrotik dari LAN. Dalam contoh saya memakai 192.168.30.1. Masukkan juga username dan password.

- Dari tampilan utama, pilih menu PPP untuk mengakses halaman berikut

- Klik tanda + untuk menambahkan PPPoE Client dari box PPP, kemudian pilih menu PPPoE Client

- Maka akan muncul box New Interface, kemudian pada tab General di field Name kita beri nama

- koneksi PPPoE tersebut dalam artikel ini menggunakan nama “pppoe-speedy”. Pilih “interface” yang Anda gunakan. Interface ini adalah Ethernet yang tersambung ke modem ADSL. Dalam contoh kasus di sini, saya pilih ethernet dengen IP 192.168.1.103.

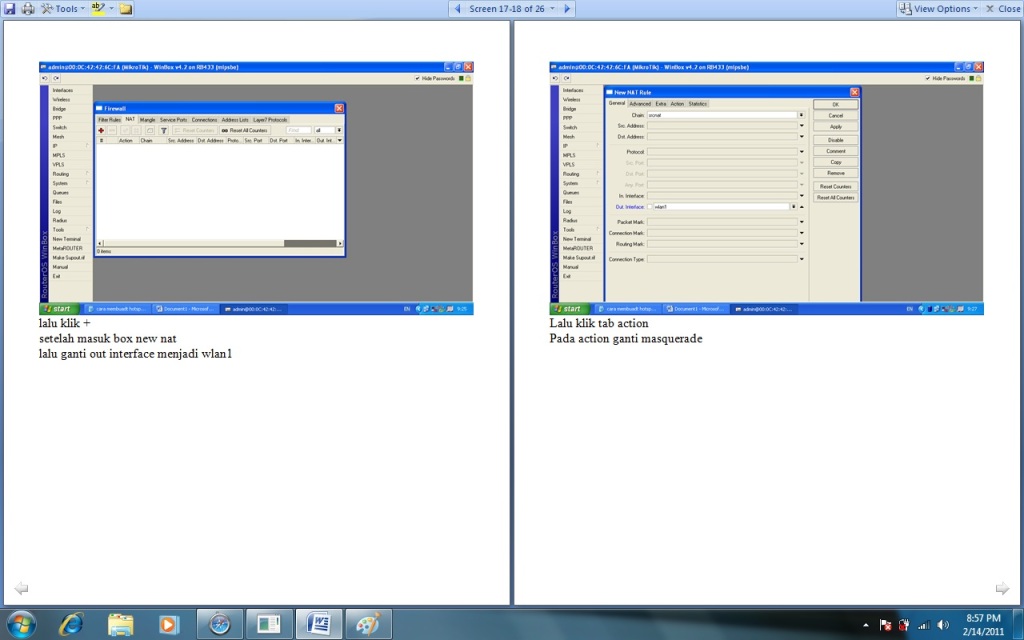

- Tetap dalam New Interface, pilih tab Dial Out. Masukkan username dan password account speedy. Biarkan setting lainnya dalam keadaan default. Pastikan Anda mencontreng pilihan Add Default Route di bawah ini.

- Klik OK untuk mengaktifkan setting yang baru kita buat.

Selanjutnya diamkan sejenak dan tunggu Mikrotik tugasnya melakukan untuk dial ke speedy. Jika setting kita sudah benar makan muncul hasil setup kita sebelumnya. Jika kita perhatikan, kolom uptime akan berjalan dan menghitung durasi koneksi speedy.

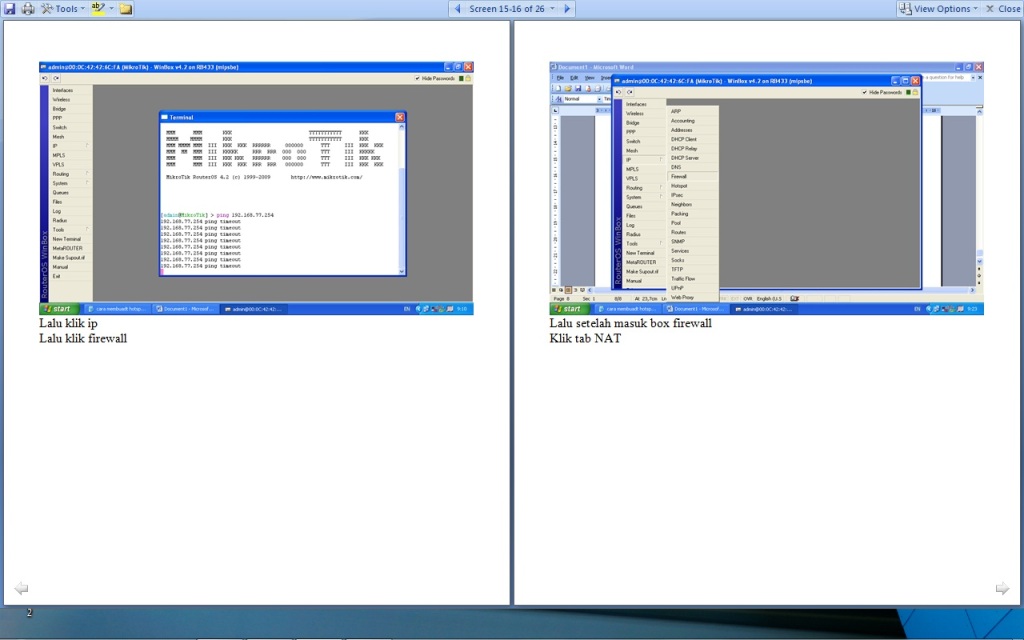

Untuk melakukan cek, silakan pilih Tools > Ping, masukkan alamat yang akan diping. Di sini saya masukkan alamat web ini, www.guntingbatukertas.com. Hasilnya tampak seperti berikut.

setting ip address network setting di windows

4. Anda tinggal mengarahkan IP Gateway komputer klien ke router mikrotik ini.

Akhirnya ping dari sisi klien untuk memastikan koneksi berjalan lancar.

Bagaimana, mudah bukan?

FINISH..!!!Segala kekurangan dari tutorial ini saya kembangkan ke seluruh anggota KI*S, semoga bermanfaat dan jangan lupa menyertakan creditnya yah ke KI*S + Credit ke saya juga.Dan apabila tutorial ini ada sebelumnya entah dimana, maka saya mencoba untuk menyempurnakannya dengan segala yang ada keterbatasan saya.nb:- Tutorial ini bukan untuk kepentingan komersil, semata hanya untuk pendidikan dan pengembangan belajar fundamental bagi para anggota KI*S.- Buat yang udah jago tolong mohon agar tidak offensif kepada penulis dan anggota lainnya !, karena membuat tutorial bukan perkara mudah, capeknya itu loh pas ngetik and ngedit gambarnya , belum lagi nunggu proses upload gambar disaat jam-jamnya koneksi lagi fakir bandwithSalam Hormat, untuk seluruh anggota KI*S,

FINISH..!!!Segala kekurangan dari tutorial ini saya kembangkan ke seluruh anggota KI*S, semoga bermanfaat dan jangan lupa menyertakan creditnya yah ke KI*S + Credit ke saya juga.Dan apabila tutorial ini ada sebelumnya entah dimana, maka saya mencoba untuk menyempurnakannya dengan segala yang ada keterbatasan saya.nb:- Tutorial ini bukan untuk kepentingan komersil, semata hanya untuk pendidikan dan pengembangan belajar fundamental bagi para anggota KI*S.- Buat yang udah jago tolong mohon agar tidak offensif kepada penulis dan anggota lainnya !, karena membuat tutorial bukan perkara mudah, capeknya itu loh pas ngetik and ngedit gambarnya , belum lagi nunggu proses upload gambar disaat jam-jamnya koneksi lagi fakir bandwithSalam Hormat, untuk seluruh anggota KI*S,